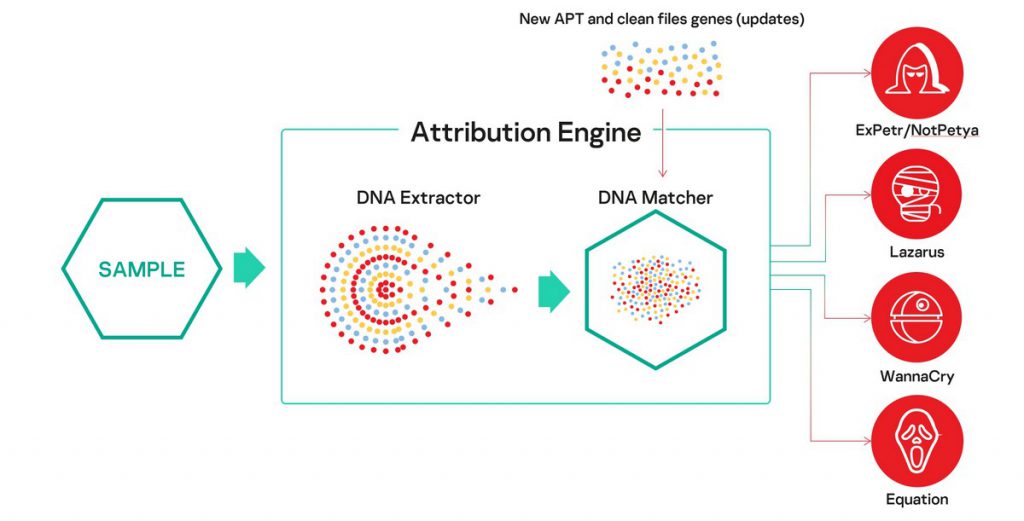

Kaspersky dévoile aujourd’hui sa nouvelle solution de Threat Intelligence, conçue pour aider les intervenants et analystes des SOC à attribuer les échantillons de malwares détectés à des groupes APT déjà identifiés. Grâce à sa méthode unique et brevetée, Kaspersky Threat Attribution Engine compare tout nouveau code malveillant découvert à ceux référencés dans l’une des plus grandes bases de données du secteur et, en fonction des similitudes, le relie à un groupe ou une campagne APT spécifique. Ces informations aident les experts en sécurité à hiérarchiser les menaces à haut risque par rapport aux incidents moins graves.

En découvrant qui attaque leur entreprise et dans quel but, les équipes de sécurité peuvent rapidement mettre au point un plan d’intervention adapté pour contrer la menace. Cependant, identifier l’organisation derrière toute attaque est une tâche difficile, qui nécessite non seulement une grande quantité de renseignements sur la menace (Threat Intelligence), mais aussi les compétences nécessaires pour les interpréter. Pour automatiser la classification et l’identification des logiciels malveillants les plus sophistiqués, Kaspersky présente son nouveau moteur d’attribution des menaces, Kaspersky Threat Attribution Engine.

La solution a été mise au point à partir d’un outil interne utilisé par l’équipe de recherche et d’analyse mondiale (le GReAT, pour Global Research and Analysis Team) de Kaspersky. Le moteur d’attribution des menaces de Kaspersky a été, entres autres, utilisé dans le cadre d’enquêtes sur le malware iOS LightSpy ainsi que les campagnes TajMahal, ShadowHammer, ShadowPad ou encore Dtrack.

Bonne nouvelle : le GReAT proposera une démonstration de cet outil lors de sa première session de « GReAT talks » qui se déroulera le 17 juin, à 16h. Vous pouvez vous inscrire sur ce lien

Comparer chaque nouveau code malveillant aux 60 000 référencés par Kaspersky

Afin de déterminer si une menace est liée à un groupe ou une campagne APT connue et pour permettre son identification, le moteur d’attribution des menaces de Kaspersky décompose automatiquement les codes binaires de chaque nouveau malware détecté. Par la suite, ces échantillons sont comparés avec ceux enregistrés dans la base de données de Kaspersky, laquelle compte plus de 60 000 fichiers liés à l’APT. Pour affiner la détection et donc déterminer l’auteur de l’attaque, la solution intègre également une importante base de données de fichiers whitelisted (liste blanche filtrée). Cette configuration permet d’augmenter considérablement la qualité d’identification des logiciels malveillants et des attaques, pour faciliter la mise en place d’une réponse à chaque incident.

En fonction des similitudes entre le fichier analysé et les échantillons contenus dans la base de données, Kaspersky Threat Attribution Engine détermine son score de réputation. Il met également en évidence son origine ainsi que l’auteur potentiel, au travers d’un court résumé de l’analyse présentant des liens vers des ressources privées et publiques, ainsi que les campagnes précédentes pouvant être reliées à l’échantillon analysé. Les entreprises qui font appel à Kaspersky APT Intelligence Reporting peuvent notamment accéder à un rapport dédié aux tactiques, techniques et procédures utilisées par l’acteur de la menace en question, ainsi que les potentielles réponses à l’attaque.

Une solution on premise à enrichir selon ses propres analyses et découvertes

Kaspersky Threat Attribution Engine est conçu pour être déployé au sein du réseau de l’entreprise, « sur site » (on premise), plutôt que dans un environnement cloud tiers. Cela offre notamment plus de contrôle à l’entreprise sur le partage de données confidentielles et sensibles en son sein.

En complément de la base de données de Threat Intelligence clé en main proposée par Kaspersky, les entreprises peuvent également créer leur propre base de données et la compléter par des échantillons de logiciels malveillants identifiés à l’aide de leurs analystes internes. De cette façon, la solution apprend à identifier le créateur des logiciels malveillants analogues à ceux de la base de données de l’entreprise, tout en assurant la confidentialité de ces informations.

« Il y a plusieurs façons d’attribuer une attaque. Par exemple, les analystes peuvent s’appuyer sur les artefacts du malware, qui peuvent permettre de déterminer la langue maternelle des auteurs, ou les adresses IP suggérant leur localisation. Toutefois, comme cela a été vu dans de nombreux cas, ces données peuvent aisément être manipulées par un cybercriminel habile dans le but de freiner à l’enquête voire d’empêcher sa résolution. Notre expérience montre que le meilleur moyen est de rechercher un code partagé entre les échantillons et d’autres déjà identifiés lors d’incidents ou de campagnes précédentes. Malheureusement, une telle enquête, réalisée individuellement et sans automatisation peut prendre des jours, voire des mois aux analystes. Pour accélérer cette analyse, nous avons créé Kaspersky Threat Attribution Engine, désormais disponible aux services de sécurité de chaque entreprise », commente Costin Raiu, directeur de l’équipe de recherche et d’analyse globale (GReAT) de Kaspersky.

Kaspersky Threat Attribution Engine est désormais disponible dans le monde entier. Pour de plus amples informations, rendez-vous sur le site de Kaspersky.

Communiqué